准备知识:

http://www.osyunwei.com/archives/5327.html

漏洞描述:

ImageMagick是一款广泛流行的图像处理软件。近日,该软件被爆出存在远程代码执行漏洞,编号为CVE-2016–3714。此漏洞允许攻击者通过上传恶意构造的图像文件,在目标服务器执行任意代码。由于ImageMagick应用十分广泛,目前已确定Wordpress等知名应用受此漏洞影响。

影响范围:

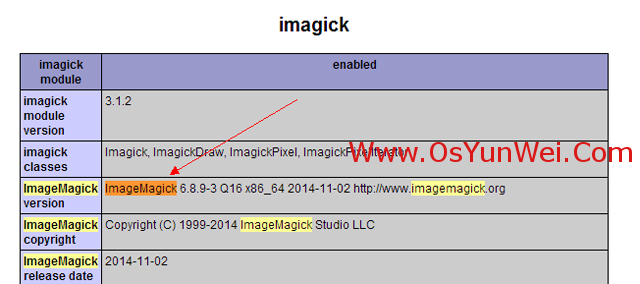

ImageMagick <= 6.9.3-9

漏洞修复:

安装最新版本的软件

一、下载软件包:

cd /usr/local/src #进入软件包存放目录

1、ImageMagick(目前最新版本)

wget http://ftp.nluug.nl/ImageMagick/ImageMagick-7.0.1-1.tar.gz

2、imagick(imagick-3.1.2及以下版本不支持ImageMagick-7.0.1-1,会提示编译错误,建议使用最新版本imagick-3.4.2)

wget http://pecl.php.net/get/imagick-3.4.2.tgz

二、安装ImageMagick

系统运维 www.osyunwei.com 温馨提醒:qihang01原创内容版权所有,转载请注明出处及原文链接

cd /usr/local/src #进入软件包存放目录

tar zxvf ImageMagick-7.0.1-1.tar.gz #解压

cd ImageMagick-7.0.1-1 #进入安装目录

./configure --prefix=/usr/local/imagemagick #配置

make #编译

make install #安装

export PKG_CONFIG_PATH=/usr/local/imagemagick/lib/pkgconfig/ #设置环境变量

三、安装imagick

cd /usr/local/src

tar zxvf imagick-3.4.2.tgz

cd imagick-3.4.2

/usr/local/php/bin/phpize #用phpize生成configure配置文件

./configure --with-php-config=/usr/local/php/bin/php-config --with-imagick=/usr/local/imagemagick #配置

make #编译

make install #安装

四、配置php支持imagick

vi /usr/local/php/etc/php.ini #编辑配置文件,在最后一行添加以下内容

extension="imagick.so"

:wq! #保存退出

具体使用请参考文档:

http://www.osyunwei.com/archives/5327.html

至此, Linux下ImageMagick远程代码执行漏洞修复完成。

②190706903

②190706903  ③203744115

③203744115